Primer Paso: Descargar e instalar Tor

La última versión de Tor se encuentra en la página de descarga.Tenemos paquetes para Debian, Red Hat, Gentoo, * BSD, etc allí también. Si estás usando Ubuntu, no use los paquetes por defecto: utilizar nuestro repositorio deb lugar.

Si vas a compilar desde las fuentes (o si tenéis el famoso "Papá Linux" el Slackware versiones anteriores a la 13, sin embargo a partir de la versión 13 tiene el método del mismo debian se llama "slapt", significa: sl es slackware y apt es el comando de instalación par aplicaciones bajo debian), primero instala libevent, y asegúrese de tener openssl y zlib (incluyendo los paquetes-devel si existen). A continuación, ejecute en el terminal:

# tar xzf tor-0.2.1.27.tar.gz;

# CD tor-0.2.1.27

#. / Configure & & make

OJO: El simbolo # es para root y el signo $ utilice el comando sudo.

Ahora se puede ejecutar tor como src / or / tor, o puede ejecutar make install (como root si es necesario) para instalarlo en / usr / local /, y entonces se puede arrancar simplemente ejecutando tor.

Tor viene configurado como cliente por defecto. Utiliza un integrado en el archivo de configuración por defecto, y la mayoría de la gente no tendrá que cambiar cualquiera de las opciones. Tor está ya instalado.

No utilizar los paquetes en el universo de Ubuntu. Ellos son sin mantenimiento y fuera de fecha. Eso significa que usted será la estabilidad de faltantes y parches de seguridad.

Tendrá que crear nuestro repositorio de paquetes antes de que usted puede obtener Tor. En primer lugar, tiene que averiguar el nombre de su distribución. Aquí está una asignación rápida:

Ubuntu 10.10 is "maverick" but use the "lucid" packages for now

Ubuntu 10.04 or Trisquel 4.0 is "lucid"

Ubuntu 9.10 or Trisquel 3.5 is "karmic"

Ubuntu 9.04 is "jaunty"

Ubuntu 8.10 is "intrepid"

Ubuntu 8.04 is "hardy"

Debian Etch is "etch"

Debian Lenny is "lenny"

A continuación, añada esta línea a su / etc / apt / sources.list:

deb http://deb.torproject.org/torproject.org

Si quieres experimental, agrégalo:

deb http://deb.torproject.org/torproject.org experimental-

OJO!: Justo debajo de "

deb http://deb.torproject.org/torproject.org

Aqui donde pones el nombre en clave de su distribución (es decir, etch, lenny, sid, lucid, jaunty, karmic, intrepid, hardy o lo que sea) en lugar de

Luego agregar la clave GPG para firmar los paquetes ejecutando los siguientes comandos en el símbolo del sistema:

gpg --keyserver keys.gnupg.net --recv 886DDD89

gpg --export A3C4F0F979CAA22CDBA8F512EE8CBC9E886DDD89 | sudo apt-key add -

Ahora a cargar las fuentes e instalar Tor ejecutando los siguientes comandos (como root) en el símbolo del sistema:

# apt-get update

# apt-get -Y install tor tor-geoipdb

o también ejecutas:

# apt-get update && apt-get -y install tor tor-geoipdb

OJO: El parámetro "-y" de apt-get se autoinstalan, antes de la palabra "install".

Paso Dos: Instalar Polipo para Navegar por la Web

Tras instalar Tor, necesita configurar sus aplicaciones para usarlo.

El primer paso es configurar la navegación web. Empiece instalando Privoxy de su favorito repositorio. Privoxy es un proxy web que hace el almacenamiento en caché HTTP pipelining bien, así que es muy apropiada para las latencias de Tor. Asegúrese de obtener por lo menos Privoxy 1.0.4, ya que las versiones anteriores carecen de los CALCETINES apoyo necesario utilizar Privoxy con Tor. Usted debe desinstalar privoxy en este momento (por ejemplo, apt-get remove privoxy o yum remove privoxy), para que no entren en conflicto.

Una vez que haya instalado Polipo (o bien desde paquete o desde fuentes), necesitará configurar Privoxy para usar Tor. ¡Apúntese a nuestra configuración de Polipo para Tor y lo pones en el lugar de su polipo fichero de configuración de donde se instaló (por ejemplo, /etc/polipo/ config o ~ /.Polipo). Tendrá que reiniciar Privoxy para que los cambios surtan efecto. Por ejemplo:

/etc/init.d/polipo restart

Abras con gedit mas facil y ejecutas:

# gedit /etc/polipo/config

o

$ sudo gedit /etc/polipo/config (OJO!: Colocas la clave del ROOT)

Justo debajo donde dice desde la primera línea:

# Sample configuration file for Polipo. -*-sh-*-

# You should not need to edit this configuration file; all configuration

# variables have reasonable defaults.

# This file only contains some of the configuration variables; see the

# list given by ``polipo -v'' and the manual for more.

y comienzas a arrastrarlo donde dices: "### Basic configuration" y hasta abajo; luego bórralos y luego pégalos desde el portapapel de linux, si no, Haga clic aquí para enlazarlo desde la web.

Luego de haber pegado, guárdalo la configuracio y lo reinicies con el comando utilizando el terminal: /etc/init.d/polipo restart

Si lo prefiere, puede en lugar de utilizar Privoxy con este ejemplo de configuración de Privoxy. Pero desde los archivos de configuración tanto utilizan el puerto 8118, no debe trabajar en tanto Privoxy y Privoxy al mismo tiempo.

Paso Tres: Configurar tus aplicaciones para que usen Tor

Tras instalar Tor y Privoxy, necesita configurar sus aplicaciones para usarlos. El primer paso es configurar la navegación web.

Usted debe usar Tor con Firefox y Torbutton, para mejor seguridad. Simplemente instale el plugin Torbutton, reinicie Firefox, y eso es todo:

Si planea usar Firefox en un ordenador distinto del de Tor, vea la entrada de la FAQ para ejecutar Tor en un ordenador diferente.

Para usar con TOR otras aplicaciones que soportan proxies HTTP, simplemente dirigirlas a Privoxy (eso significa localhost puerto 8118). Para usar SOCKS directamente (para mensajería instantánea, Jabber, IRC, etc), puede apuntar su aplicación directamente a Tor (localhost puerto 9050), pero visita esta FAQ sobre por qué esto puede ser peligroso. Para aplicaciones que no soportan ni SOCKS ni HTTP, echar un vistazo a tsocks o socat.

Para obtener información sobre cómo usar con TOR otras aplicaciones, compruebe Torify HOWTO.

Paso cuatro: Asegúrese de que está funcionando

A continuación, debería intentar usar tu explorador con Tor y asegurarse de que su dirección IP está siendo anonimizada. Haga clic en el detector de Tor (solo funciona con Firefox) y compruebe si cree que usas Tor o no. (Si este sitio no responde, visite esta FAQ para más sugerencias sobre cómo comprobar su Tor.)

Si usted tiene un cortafuegos personal que limita la capacidad de su ordenador para conectarse a sí misma (esto incluye también SELinux en Fedora Core 4), asegúrese de permitir conexiones de aplicaciones locales a Privoxy (puerto local 8118) y Tor (puerto local 9050) . Si tu cortafuegos bloquea conexiones salientes, abra un agujero para que pueda conectarse al menos a los puertos TCP 80 y 443 y visita este apartado de la FAQ. Si su fichero de configuración SELinux no permite a tor oa privoxy ejecutarse correctamente, cree un archivo llamado booleans.local en el directorio / etc / selinux / targeted. Editar este archivo en tu editor de texto favorito e inserte "allow_ypbind = 1". Reinicie su máquina para que este cambio surta efecto.

Paso Cinco: Configurarlo como repetidor

La red Tor se apoya en voluntarios que donen ancho de banda. Cuanta más gente ejecute repetidores, más rápida será la red Tor. Si usted tiene por lo menos 20 kilobytes / s en ambos sentidos, por favor ayuda a Tor configurando su Tor para que sea repetidor también. Tenemos muchas características que hacen que los repetidores Tor fáciles y convenientes, incluyendo limitación del ancho de banda, políticas de salida para que pueda limitar su exposición a quejas de abuso, y soporte para IP dinámicas.

Tener repetidores en muchos sitios diferentes de Internet es lo que hace a los usuarios de Tor seguros. También puede reforzar tu propio anonimato, haciendo que sitios remotos no puedan saber si las conexiones se originaron en su ordenador o fueron reenviadas desde otros.

Lee más en nuestra guía Configurar un repetidor.

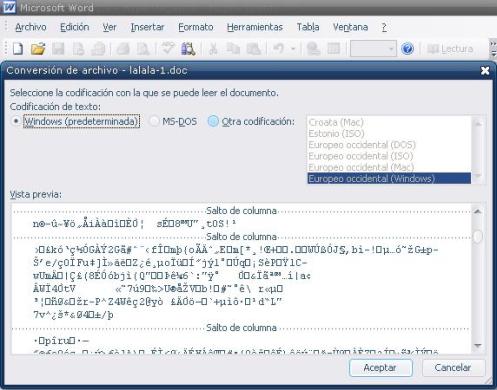

¿Para que quiero yo esto? te preguntaras, pues bien, imagina que mañana tienes que entregar un trabajo en el colegio/instituto (universidad no, por que al profesor le importa una mierda tus escusas y te suspenderá) y no lo tienes hecho. Pues lo único que tienes que hacer es ir a la página y generar un archivo corrupto con el nombre del trabajo. El resultado que verá el profesor será algo así.

¿Para que quiero yo esto? te preguntaras, pues bien, imagina que mañana tienes que entregar un trabajo en el colegio/instituto (universidad no, por que al profesor le importa una mierda tus escusas y te suspenderá) y no lo tienes hecho. Pues lo único que tienes que hacer es ir a la página y generar un archivo corrupto con el nombre del trabajo. El resultado que verá el profesor será algo así. El servicio soporta muchos formatos: txt, doc, png, zip (recomendado), ppt, etc y podremos elegir el tamaño del archivo resultante. Cada uno verá lo que hace, pero me parece un método muy ruin de conseguir mas tiempo para acabar un trabajo, eso si puede dar grandes resultados.

El servicio soporta muchos formatos: txt, doc, png, zip (recomendado), ppt, etc y podremos elegir el tamaño del archivo resultante. Cada uno verá lo que hace, pero me parece un método muy ruin de conseguir mas tiempo para acabar un trabajo, eso si puede dar grandes resultados.